Un rôle clé pour l'intrication quantique

La cryptographie est l’art de transformer des messages afin de les rendre incompréhensibles à tous sauf à leurs destinataires. Les procédés cryptographiques modernes, comme ceux sur lesquels est établi l’e-commerce, préviennent le déchiffrement illicite des informations privées échangées, par exemple des numéros de carte de crédit, en exigeant des opérations mathématiques qui nécessitent une puissance de calcul de nature à décourager les tentatives de décryptage.

Depuis plusieurs décennies émergent des concepts théoriques ingénieux où la sécurité ne dépend plus des capacités d’un espion à traiter des nombres finis à grande vitesse mais repose sur les lois fondamentales de la physique quantique, qui fixent une limite à la quantité d’informations qu’un adversaire pourrait au mieux intercepter.

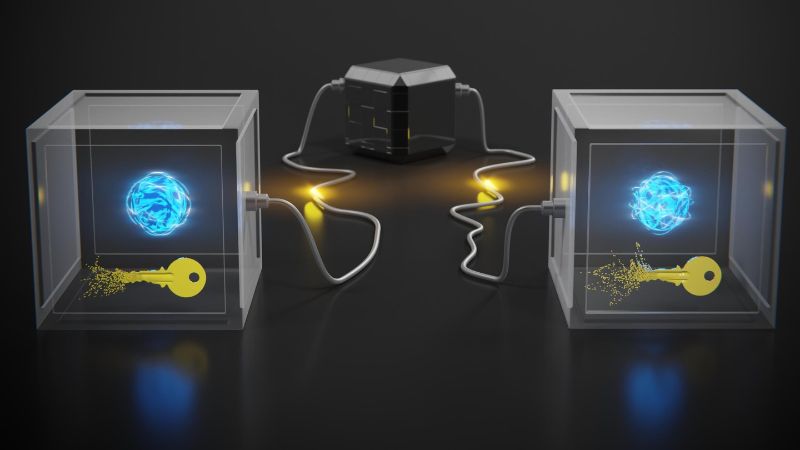

L’un de ces concepts, la distribution quantique de clé, peut garantir la sécurité même lorsque l’appareil physique employé n’est caractérisé que de façon très générale ; il n’a toutefois pas pu être mis en pratique. Dans Nature, une équipe internationale de chercheuses et chercheurs de la faculté informatique et communications de l’EPFL, de l’ETH Zurich, de l’université de Genève, de l’université d’Oxford et de l’université Paris-Saclay rendent compte de la première démonstration de ce genre de protocole – un pas décisif vers des dispositifs concrets offrant une sécurité aussi poussée.

La clé est secrète

La sécurité des communications est une question de préservation de la confidentialité des informations. On pourrait donc s’étonner que dans les applications existantes, les transactions entre utilisatrices et utilisateurs légitimes se déroulent dans une large mesure publiquement. Il faut savoir que les interlocutrices et interlocuteurs ne sont pas obligés de garder toute la communication cachée.

En substance, ils ne doivent partager qu’un seul « secret » : une clé cryptographique qui se présente sous la forme d’une suite de bits et qui donne accès pour toutes les personnes en sa possession au contenu intelligible de messages codés. Ainsi, lorsque les parties légitimes se sont assurées que la clé n’est connue que d’elles, quasiment tout le reste de la communication peut s’effectuer ouvertement. Pourtant, comment faire en sorte que seules les parties légitimes partagent une clé secrète ? Le processus qui permet cela est appelé « distribution de clé ».

Les algorithmes cryptographiques, par exemple RSA, l’un des systèmes cryptographiques les plus répandus, tirent parti de la complexité pour les ordinateurs actuels de décomposer un très grand nombre en facteurs premiers – alors qu’il leur est aisé de multiplier des facteurs premiers connus pour obtenir ce nombre. Le maintien du secret tient donc à la difficulté mathématique. Ce qui est aujourd’hui d’une difficulté insurmontable pourrait néanmoins devenir facile dans un avenir proche. On sait que les ordinateurs quantiques sont nettement plus efficaces que les modèles classiques pour trouver la factorisation, aussi, une fois qu’on disposera d’ordinateurs quantiques à nombre de qubits assez important, le codage RSA finira par pouvoir être forcé.

La théorie quantique fournit les bases pour déjouer les cryptosystèmes au cœur du commerce électronique mais aussi pour tenter de résoudre le problème – avec un protocole de distribution de clés cryptographiques totalement différent de RSA, qui ne se fonde pas sur la difficulté calculatoire mais sur des principes de physique. La distribution quantique de clé, ou QKD (quantum key distribution).

« On a réalisé au fil des années que les méthodes de QKD peuvent avoir un avantage remarquable : les utilisateurs et utilisatrices n’ont besoin de caractériser que partiellement les appareils employés. La dernière forme de QKD en date est aujourd’hui généralement désignée par DIQKD (device-independent QKD). Sa mise en œuvre expérimentale est devenue un objectif majeur dans le domaine, raison pour laquelle on ne peut que s’enthousiasmer qu’une expérience aussi capitale ait finalement pu être réalisée », souligne le professeur Rüdiger Ubanke, doyen de la faculté IC à l’EPFL et co-auteur de l’article avec le doctorant Kirill Ivanov.

Le couronnement d’années de travail

L’expérience a fait intervenir deux ions distincts – un pour l’émetteur, l’autre pour le récepteur – confinés dans des pièges séparés, avec une liaison par fibre optique. Dans ce réseau quantique basique, l’intrication des ions a été générée avec une haute fidélité record sur plusieurs millions de runs. Sans une source aussi durable d’intrication d’excellente qualité, le protocole n’aurait pas pu être exécuté d’une manière intéressante pour la pratique. Il était tout aussi essentiel de certifier l’exploitation convenable de l’intrication. L’analyse de données comme l’extraction efficace de la clé cryptographique et le fonctionnement optimal pendant l’expérimentation supposaient des progrès théoriques significatifs.

Si, dans l’expérience, les « parties légitimes » (les ions) étaient localisées dans un même laboratoire, on aspire clairement à accroître la distance entre elles à plusieurs kilomètres et au-delà. Dans cette optique, et en considération des autres avancées récentes dans des expériences connexes, en Allemagne et en Chine, on a maintenant de véritables perspectives pour passer de la théorie à la pratique.